Как защититься от хакеров

Содержание:

- 2020

- Хищение денег

- 2018

- Windows сама себя не защитит

- 1. Используйте лицензионную версию Windows

- 2. Включите автоматическое обновление системы и регулярно обновляйте софт

- 3. Не работайте под учётной записью администратора

- 4. Настройте блокировку экрана

- 5. Установите и включите антивирус

- 6. Включите и настройте сетевой экран

- 7. Скачивайте программы на официальных сайтах

- 8. Делайте бэкапы

- Шифровальщики наступают

- Квест Софии

- Ущерб

- Лучшие практики, или Почему здесь нет ISO 27001?

- Об исследовании

- Состав услуг Solar MSS

2020

Иранские хакеры заявили о взломе израильской железной дороги

Группа иранских хакеров, именующая себя Cyber Avengers, разместила в Telegram-канале, ассоциированном с «Корпусом стражей исламской революции», заявление об ответственности за атаки против системы железнодорожного сообщения в Израиле. Об этом стало известно 31 июля 2020 года.

Группировка опубликовала карту железнодорожной сети Израиля с указанием станций, на которые якобы была направлена атака. Среди них — станции в Иерусалиме, «Тель-Авив Университет» и « Аэропорт Бен-Гурион».

Представитель Cyber Avengers заявил, что с 14 по 24 июля 2020 года этой группой были атакованы сервера, обеспечивающие функционирование 28 железнодорожных станций в Израиле, включая Иерусалим, Тель-Авивский университет и аэропорт Бен-Гурион.

| «Крупная кибероперация» началась, по заявлению хакеров, 14 июля в 1:20 ночи. Именно в это время чуть более полугода назад — 3 января 2020 года — в аэропорту Багдада американский беспилотник уничтожил высокопоставленного иранского военного – генерала Касема Сулеймани. |

Иранские хакеры утверждают, что по состоянию на 31 июля 2020 года железнодорожные станции в Израиле не функционируют из-за причиненного ущерба, что не соответствует действительности. Железнодорожное сообщение в Израиле осуществляется в соответствии с расписанием, установленным на период карантинных мер, связанных с эпидемией коронавируса: движение поездов сокращено, регулярная доставка пассажиров к станции Бен-Гурион не имеет смысла, так как пассажирское авиасообщение почти не осуществляется.

Группа Cyber Avengers подчеркивает, что хотя 24 июля 2020 года хакерская атака против транспортных инфраструктур Израиля была приостановлена, «худшее (для израильтян) еще впереди». Иранские хакеры угрожают спланировать другие атаки, которые могут привести «к столкновениям десятков поездов».

В начале июля 2020 года та же группировка взяла на себя ответственность за массовые отключения электроэнергии в Израиле. Однако эксперты по кибербезопасности считают, что утверждение не основано на фактах.

Тем не менее, иранские хакеры предупредили, что «худшее еще впереди», и заявили, что между Израилем и Ираном разворачивается «холодная кибер-война».

Израиль заподозрен в кибератаке на атомный объект Ирана

3 июля 2020 года стало известно, что власти Израиля заподозрены в осуществлении кибератаки на один из ядерных объектов Ирана. Инцидент произошел 2 июля и повлек за собой пожар и затем взрыв на подземном объекте по обогащению урана в Натанзе. Подробнее .

Хищение денег

В XXI веке деньги хранят не только в сберегательной кассе, но и на счетах электронных платежных систем. Считается, что связанные с хищением денег киберпреступления несут высокую степень общественной опасности, из-за чего наказание по ним более строгое.

Результаты рассмотрения уголовных дел о компьютерных атаках, направленных на хищение денежных средств

Взлом банкоматов

В 2019 году было вынесено три судебных решения по этому виду преступлений. О первом из них ты наверняка слышал благодаря громким заголовкам СМИ: «В России вынесли приговор хакерам из международной преступной группировки Cobalt». Под таким названием известный новостной сайт опубликовал статью об осуждении двух «мулов», причастных к похищению в 2017 году 21,7 миллиона рублей у якутского банка «Алмазэргиэнбанк».

Дело было так. Представители хакерской группировки Cobalt взломали рабочий компьютер сотрудника банка с помощью рассылки фейковых писем якобы от службы поддержки Microsoft. Закрепившись в сети, хакеры повысили свои привилегии до уровня администратора домена, подключились к банкоматам по RDP и с помощью вредоносного ПО отправляли команды на выдачу банкнот. Сбором денежных средств как раз и занимались представшие перед судом два брата. За работу они получили 10% от похищенной суммы.

Суд назначил им наказание в виде шести с половиной и пяти с половиной лет лишения свободы. Примечательно, что похищенные деньги они уже успели передать организаторам, оставив себе два миллиона рублей. Эти деньги они направили на погашение причиненного банку материального ущерба. Оставшаяся часть иска также была погашена, в том числе за счет квартиры одного из братьев.

Во втором случае перед судом предстала группа из четырех человек. Преступники вскрывали банкоматы и подключались к USB-портам, а потом с помощью вредоноса Cutlet Maker запускали выдачу банкнот. При этом удаленно активировал программу неустановленный участник группы, который за свои «услуги» получал 30% от похищенной суммы.

Преступники совершили несколько попыток взлома банкоматов, но успешной оказалась только одна. Похищена сумма от 250 тысяч до 1 миллиона рублей. Злодеи были задержаны при очередной попытке вскрытия банкомата. Суд назначил им наказание от года и семи месяцев до четырех лет лишения свободы.

Третий случай аналогичен второму. Тот же Cutlet Maker, те же 30% за удаленную активацию. Преступник действовал в одиночку. Из банкомата ПАО «МИнБанк» он выгрузил около четырех миллионов рублей и был пойман при второй попытке взлома банкомата. Суд не принял доводы защиты о сложном финансовом положении подсудимого и назначил наказание в виде четырех лет лишения свободы.

Все эти случаи объединяет одно: перед судом предстали низкоквалифицированные участники преступных групп, и к ним больше подходит определение «воры», чем «хакеры». «Мозговые центры» и настоящие организаторы оказались вне досягаемости правоохранителей.

Продолжение доступно только участникам

Материалы из последних выпусков становятся доступны по отдельности только через два месяца после публикации. Чтобы продолжить чтение, необходимо стать участником сообщества «Xakep.ru».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Я уже участник «Xakep.ru»

2018

Как израильских девушек готовят в кибервойска со школьного возраста

К августу 2018 года на долю женщин, которые в Израиле занимают позиции, связанные с информационной безопасностью, приходится лишь десятая часть рабочих мест. Чтобы нивелировать гендерный разрыв и облегчить девушкам работу в кибериндустрии, Тали Бен-Ароя (Tali Ben-Aroya) основала CyberGirlz — образовательную программу, которая готовит израильтянок к работе в сфере кибербезопасности еще со школьной скамьи. Подробнее здесь.

Запуск трехлетней программы развития технологий кибербезопасности

15 августа 2018 года израильские власти объявили о программе развития технологий информационной безопасности, пытаясь сделать страну лидером в данном направлении. Инвестиции в проект составят 90 млн шекелей (около $24 млн по курсу на момент анонса).

В рамках трехлетней программы компании, занимающиеся исследованиями и разработками, смогут ежегодно получать до 5 млн шекелей для развития своей деятельности. Финансовую поддержку также получат пилотные проекты в Израиле и за рубежом.

Израиль метит в лидеры ИБ-рынка и запускает для этого госпрограмму

Израиль метит в лидеры ИБ-рынка и запускает для этого госпрограмму

Инвестиции будут направляться в инновационные технологии, которые имеют «значительный потенциал для влияния на мировой рынок» и дополняют будущий фундамент отрасли в Израиле. Они также помогут стартапам получить доступ к информации, системам и испытательным площадкам, которые им нелегко получить.

Программа охватывает направления:

- инвестиции в технологии, рассматриваемые как потенциально «меняющие правила игры» на глобальном уровне;

- поддержка крупных компаний, которые переходят от стадии разработок, финансируя пилотные испытания своих технологий совместно с потенциальными клиентами;

- увеличение ресурсов для израильского киберкомпелкса CyberSpark, чтобы укрепить его позиции в качестве глобального центра кибербезопасности.

| Несмотря на значительные инвестиции со стороны венчурных капиталистов, которые поверили в местный ИБ-рынок, многие компании сталкиваются с трудностями в поиске подходящих площадок для тестирования своих технологий, — заявил глава директор израильского агентства по инновациям Аарон Аарон (Aharon Aharon). |

По данным израильского правительства, к августу 2018 года на долю страны приходится около 5% глобального рынка технологий обеспечения кибербезопасности. Это является вторым показателем США, у которых доля измеряется 16%.

Windows сама себя не защитит

С паролями разобрались. Теперь рассмотрим как обезопасить себя и свой компьютер на Windows.

1. Используйте лицензионную версию Windows

В пиратские репаки Windows или нелегальные активаторы лицензий часто встраивают вредоносные программы. Также лицензионная версия Windows необходима для полноценного получения последний обновлений безопасности системы.

2. Включите автоматическое обновление системы и регулярно обновляйте софт

В ОС постоянно находятся новые уязвимости, поэтому обновления необходимы. Массовые заражения шифровальщиком WannaCry случились как раз из-за того, что системы не обновлялись, хотя необходимые обновления вышли за пару месяцев до атаки.

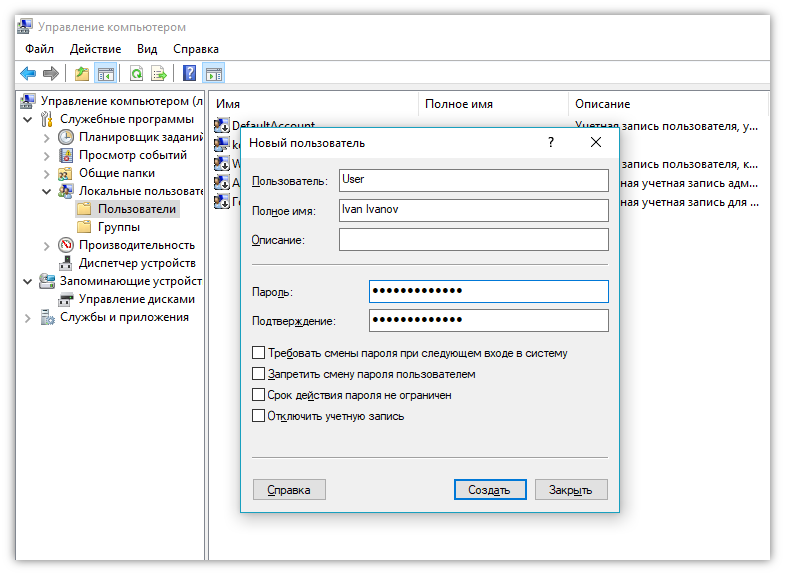

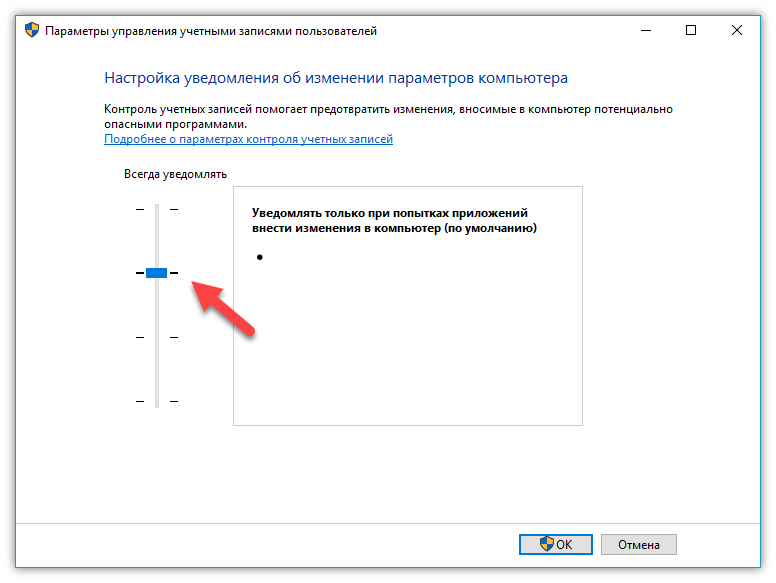

3. Не работайте под учётной записью администратора

Если вы «подцепите» вирус из под администратора, то он сможет моментально получить доступ ко всей системе. Контроль учётных записей рекомендуем включать на уровень не ниже 3 («всегда уведомлять»).

Если вы используете учётную запись Microsoft для входа в систему, то её обязательно нужно защитить двухфакторной аутентификацией.

4. Настройте блокировку экрана

В Windows 10 можно дополнительно настроить вход по пин-коду. Это более быстрый и безопасный способ для аутентификации.

5. Установите и включите антивирус

Можно использовать встроенный антивирус Windows Defender. От большинства угроз он защищает. Существуют бесплатные версии от Avast, Kaspersky и многие другие.

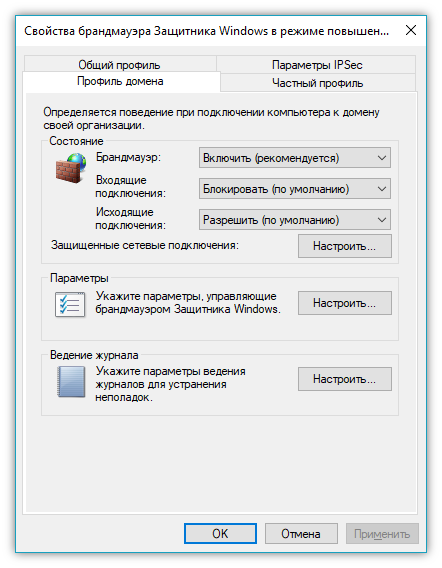

6. Включите и настройте сетевой экран

Рекомендуется запретить по умолчанию все входящие соединения. Возможно, это нарушит работу некоторых программ. В таком случае нужно провести более тонкую настройку сетевого экрана и добавить правила исключений, но полностью отключать сетевой экран не рекомендуется.

Вместо встроенного брандмауэра Windows можно также использовать сторонние решения, например от Avast или Kaspersky. Они, как правило, платные, но более удобные в настройке.

7. Скачивайте программы на официальных сайтах

Не скачивайте программы с «варезных» сайтов и файлообменников. Никто не гарантирует, что в дистрибутивах, скачанных с таких ресурсов, не будет вредоносных программ. Правило распространяется и на торрент-трекеры.

8. Делайте бэкапы

Например, можно настроить автоматическое копирование данных с одного жёсткого диска на другой. Это защитит данные в случае поломки носителя. Ещё лучше хранить копию данных на внешнем диске — это защитит информацию также от вирусов-шифровальщиков. Главное, чтобы носитель с резервной копией не был постоянно подключен к системе.

Шифровальщики наступают

В атаках на юридические лица 31% заражений ВПО пришлись на долю троянов-шифровальщиков. В течение года жертвами стали десятки городов, школ и университетов, медицинских центров, промышленных предприятий, IT-компаний. Основные векторы заражений — фишинговые письма, эксплуатация уязвимостей в ПО, атаки через RDP. Пик заражений среди государственных учреждений пришелся на первую половину года. Во втором полугодии наблюдался всплеск атак шифровальщиков на IT-компании и сферу образования. Многие жертвы предпочли заплатить выкуп, который в среднем составлял несколько сотен тысяч долларов. Осенью Федеральное бюро расследований США опубликовало заявление с рекомендациями по защите и призывом не платить вымогателям.

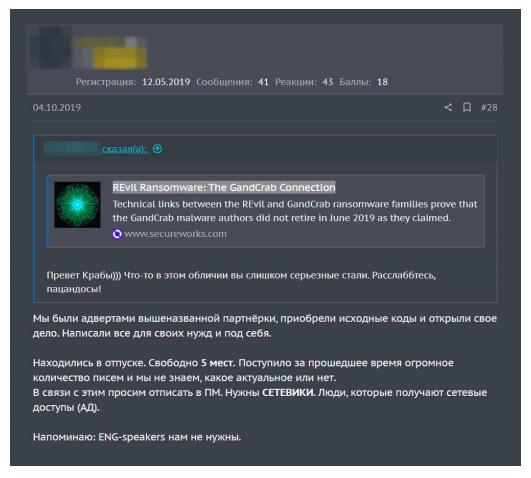

В первой половине 2019 года одними из наиболее активных по числу заражений были операторы шифровальщика GandCrab. В конце весны владельцы GandCrab заявили, что выходят из преступного бизнеса. С апреля начали появляться первые сообщения об атаках нового шифровальщика Sodinokibi (он же REvil). Технический анализ Sodinokibi выявил много сходств с криптовымогателем GandCrab. Осенью неизвестные злоумышленники, стоящие за атаками Sodinokibi, на одном из форумов в дарквебе заявили, что приобрели исходные коды GandCrab, адаптировали их под свои нужды и готовятся к новым атакам.

Рисунок 10. Связь GandCrad и Sodinokibi

Рисунок 10. Связь GandCrad и Sodinokibi

С ноября операторы шифровальщиков начали шантажировать жертв публикацией данных, которые они скопировали перед тем, как зашифровать их. На конец 2019 года такие кампании проводили операторы шифровальщиков Maze и вышеупомянутого Sodinokibi. Возможная связь последнего с нашумевшим GandCrab, предыдущие владельцы которого, по их словам, заработали на выкупах два миллиарда долларов, позволяет сделать предположение, что в 2020 году нас ожидает новая волна атак шифровальщиков, а возникшая в конце года тенденция к публикации файлов жертв, отказавшихся платить выкуп, получит развитие.

Рисунок 11. Типы вредоносного ПО

Рисунок 11. Типы вредоносного ПО Рисунок 12. Категории жертв шифровальщиков среди юридических лиц

Рисунок 12. Категории жертв шифровальщиков среди юридических лиц

Квест Софии

Настало время познакомить тебя с некоторыми квестами в стиле CTF, которые заинтересовали наше сообщество своей сложностью, оригинальностью и красотой исполнения. По одному из них пройдемся от начала до конца, то есть до получения заветного флага. Квест недлинный, но по нему в целом понятно, с чем приходится сталкиваться при прохождении. А по дороге соберем небольшую подборку утилит, которые помогают искать решение.

Часть 1

Начинается все как обычно — кто-то находит веб-страничку. Она принадлежит Sophie, и мимо этого ресурса вряд ли пройдешь не заинтересовавшись.

Стартовая страница

На главной расположен hex-код, под ним висит картинка с инь-ян, в самом низу страницы — бинарный код, а на фоне играет странная мелодия под названием whiterabbit.

Первое, что должно приходить на ум исследователю подобного рода ресурсов, — незамедлительно глянуть HTML-код страницы, не обращая внимания на то, что, казалось бы, очевидно для глаз. Обычно именно в коде скрываются либо подсказки, либо бессмысленные комментарии разработчиков, а иногда и сами ссылки на следующий уровень.

В нашем случае в консоли разработчика прячется ссылка на профиль автора на сайте blackhatworld.

Консоль разработчикаBlackhat Sophie

Также можно заметить маленькую подсказку: Does only webpages have meta data? Очевидно, что внимание необходимо будет направить на поиск метаданных в картинке. Инь-ян

Инь-ян

Что мы и сделаем с помощью ресурса Exif Regex. Получаем EXIF (данные камеры) и метаданные (XMP). Также для чтения метаданных можно использовать Metadata2go.

EXIFXMP

Теперь мы можем узнать кое-что об изображении. Например, как на скриншоте выше. Становится ясно, что создателя зовут Sophie, проживает она в Иркутске, но больше всего удивляет строчка Source из метаданных: «Комитет государственной безопасности (КГБ)». Кажется, это намек на слухи о том, что спецслужбы используют ARG для вербовки самых способных игроков.

Не обращаем на это внимания и переходим к расшифровке hex-кода. Ищем любой подходящий декодер hex to text и расшифровываем. На выходе получаем полностью читаемый текст.

Decrypt hex to text

Однако до сих пор нам не удалось найти действительно полезной информации. Опытные игроки, которые уже участвовали в решении квестов, знают, что у загадки иногда бывают разные решения, некоторые из них нарочно ведут в тупики. Это как раз такой случай.

Воспользуемся утилитой DirBuster со списком директорий для сервера Apache. Она перебирает популярные названия директорий и файлов веб-приложений, пытаясь найти скрытые каталоги и сайты. После сканирования обнаруживаем скрытую директорию . Заходим в нее и видим ссылку.

Ссылка на следующую часть

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Ущерб

По состоянию на начало августа известно, что атака затронула сравнительно небольшое количество учетных записей. Взлом коснулся лишь 130 аккаунтов, и для 45 из них были успешно сброшены пароли — от лица этих учетных записей взломщики размещали мошеннические сообщения.

Еще для семи учетных записей злоумышленники скачали все доступное содержимое аккаунта, воспользовавшись функцией Your Twitter Data. Интересно, что ни один из этих семи аккаунтов не был верифицирован (не имел синей галочки).

Также злоумышленники просматривали личные сообщения владельцев 36 скомпрометированных учетных записей. Причем один из этих аккаунтов принадлежал неназванному нидерландскому политику.

В Twitter подчеркивали, что злоумышленники не могли увидеть предыдущие версии паролей от учетных записей, так как те не хранятся открытым текстом и недоступны через внутренние инструменты компании. Зато сообщалось, что хакеры имели возможность просматривать личную информацию пользователей, включая адреса электронной почты и номера телефонов, видимые для некоторых учетных записей.

Лучшие практики, или Почему здесь нет ISO 27001?

ГоворяолучшихпрактикахвобластиИБ, вбольшинствеслучаевподразумеваютстандарты ISO/IEC, такиекак ISO/IEC 27001:2013 «Information technology — Security techniques — Information security management systems — Requirements» и ISO/IEC 27002:2013 «Information technology — Security techniques — Code of practice for information security controls». Здесь сразу стоит отметить, что эти стандарты верой и правдой служат нам при построении систем управления информационной безопасностью на предприятиях, но вот можно ли опираться на них в части формирования модели кибератак?

Принимая во внимание, что в основу этих стандартов заложен риск-ориентированный подход (учитывающий взаимосвязь рисков, угроз, уязвимостей и контрмер), а кибератаки рассматриваются только как один из вариантов угроз, это не может быть нашим ориентиром.

В данном случае необходимо отправиться на поиски других лучших практик.

В частности, мы рассмотрим следующие материалы:

— Cyber Kill Chain от Lockheed Martin Corporation;

— MITRE ATT&CK (принимая во внимание, что первые шаги считаем соответствующими Cyber Kill Chain);

— Special Publication 800-115 от National Institute of Standards and Technology (NIST);

— предложениями от EC-Council в рамках их учебных программ, в т.ч. Certified Ethical Hacker (CEH);. — предложенияот Microsoft Corporation врамкахих Security Guides;

— предложенияот Microsoft Corporation врамкахих Security Guides;

— тактики из проекта методического документа «Методика моделирования угроз безопасности информации» от ФСТЭК России.

Избавляя читателя от обзора каждого отдельного документа, предлагаю небольшое сравнение этих материалов между собой:

Безусловно, самым насыщенным выглядит MITRE ATT&CK и его условно авторский перевод для проекта методического документа ФСТЭК России, но при этом все шесть моделей прекрасно коррелируют между собой и дополняют друг друга.

В сухом остатке можно выделить четыре последовательных ключевых этапа в рамках реализации кибератаки:

-

подготовка

-

получение доступа

-

выполнение задания/действия

-

сокрытие следов присутствия.

Более подробная информация о них представлена в таблице:

|

Наименование этапа |

Цель этапа |

Примеры методов реализации |

Примеры контрмер |

|

Подготовка |

Исходные данные для получения требуемого доступа |

• OSINT (вт.ч. Google hacking) • Использование специальных инструментови сервисов • Социальная инженерия |

• Само-OSINT • Отключение ненужных сервисов и т.п. • Использование IPS/IDS • Awareness |

|

Получение доступа |

Права доступа, позволяющие выполнить требуемое задание/действие |

• Черезэл. почту (phishing, spear-phishing идр.) • Через съемные носители (badUSB) • Черезвеб-сайт (watering hole, drive-by) • Buffer overflow • MITM • Получениепароля (dictionary attack, brute forse, pass-the-hash идр.) • Социальная инженерия |

• Управление доступом • Многофакторная аутентификация • White listing • Управление уязвимостями и патч-менеджмент • Использованиеантиспам решений • Использование антивирусных решений • Использование сервисов TI • Использование SandBox • Использование IPS/IDS • Awareness |

|

Выполнение заданиядействия |

Результат (Impact), ожидаемый нападающим |

• Через rootkit • Через backdoor • Использование специальных инструментов и сервисов • Использование легитимных инструментов и сервисов |

• Управление уязвимостями и патч-менеджмент • White listing • Использование антивирусных решений • Использование anti-rootkit решений • Использование EDR • Использование U(E)BA • Использование сервисов TI • Использование DLP |

|

Сокрытие следов присутствия |

Отсутствие возможности детекта и потери занятой позиции |

• Использование специальных инструментови сервисов • Использование легитимных инструментов и сервисов |

• Использование SIEM • Использование NTA • Использование EDR |

Об исследовании

Данный отчет содержит информацию об актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании Positive Technologies, результатах многочисленных расследований, а также на данных авторитетных источников.

В рамках отчета каждый массовый инцидент (например, вирусная атака, в ходе которой злоумышленники проводят многоадресные фишинговые рассылки) рассматривается как одна уникальная угроза информационной безопасности. В исследовании мы используем следующие термины:

Киберугроза — это совокупность факторов и условий, создающих опасность нарушения информационной безопасности. В нашем исследовании мы рассматриваем киберугрозы с точки зрения действий злоумышленников в киберпространстве, направленных на проникновение в информационную систему с целью кражи данных, денежных средств или с иными намерениями, которые потенциально ведут к негативным последствиям для государства, бизнеса или частных лиц. Действия злоумышленников могут быть направлены на ITинфраструктуру компании, рабочие компьютеры, мобильные устройства, другие технические средства и, наконец, на человека как на элемент киберпространства.

Кибератака — несанкционированное воздействие на информационные системы со стороны киберпреступников с использованием технических средств и программного обеспечения с целью получения доступа к информационным ресурсам, нарушения нормальной работы или доступности систем, кражи, искажения или удаления информации.

Объект атаки — объект несанкционированного воздействия со стороны киберпреступников. Если методы социальной инженерии направлены на получение информации непосредственно от частного лица, клиента или сотрудника компании, то объектом атаки является категория «Люди». Если же методы социальной инженерии применяются с целью доставки ВПО в инфраструктуру компании или на компьютер частного лица, то в качестве объекта атаки выбирается категория «Компьютеры, серверы и сетевое оборудование».

Мотив атаки — первостепенная цель киберпреступников. Например, если в результате атаки похищены данные платежных карт, мотивом в этом случае является получение данных.

Метод атаки — совокупность приемов, которые использовались для достижения цели. Например, злоумышленник может провести разведку, выявить доступные для подключения уязвимые сетевые службы, проэксплуатировать уязвимости и получить доступ к ресурсам или информацию; такой процесс мы называем хакингом. При этом подбор учетных данных и использование уязвимостей веб-приложений мы выделили в отдельные категории для большей детализации.

Категория жертв — сфера деятельности атакованной организации (или частные лица, если в результате атаки пострадали люди независимо от места их работы). Так, к сфере услуг мы относим организации, которые предоставляют услуги на коммерческой основе (консалтинговые организации, гостиницы, рестораны и др.). Категория «Онлайн-сервисы» включает интернет-площадки, позволяющие пользователям решать их задачи онлайн (например, сайты-агрегаторы для покупки билетов, бронирования номеров в гостиницах, блоги, соцсети, мессенджеры и иные социальные медиаресурсы, видеохостинги, онлайн-игры). Масштабные кибератаки, преимущественно вредоносные эпидемии, которые не ограничиваются воздействием на какую-то одну отрасль, мы отнесли к категории «Без привязки к отрасли».

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков, в связи с этим оценить точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп

Данное исследование проводится с целью обратить внимание организаций и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз

Состав услуг Solar MSS

Один из базовых элементов сервисной экосистемы Solar MSS – UTM (Unified Threat Management. Он обеспечивает комплексную защиту сетевого периметра при помощи взаимосвязанных средств защиты (межсетевого экрана, IPS, антивирусного ПО, а также спам- и веб-фильтров). UTM использует единую защищенную точку выхода в Интернет. Это позволяет, в частности, применять единые политики ИБ для территориально-распределенных компаний с множеством филиалов. Для подключения сервиса на площадке заказчика необходимо установить специальный маршрутизатор – Customer Premises Equipmen (CPE), который является шлюзом для доступа в Интернет.

Помимо UTM, SEG и WAF в состав Solar MMS входят еще шесть сервисов:

Сервис шифрования каналов связи (ГОСТ VPN): гарантирует конфиденциальность и целостность информации, передаваемой организацией через общедоступные каналы связи. В основе сервиса лежат средства криптографической защиты информации, сертифицированные ФСБ России.

Сервис контроля уязвимостей (Vulnerability Management, VM): позволяет находить и устранять уязвимости ИТ-инфраструктуры и веб-ресурсов внутри организации, в ее сетевом периметре или в облачной среде.

Сервис защиты от DDoS-атак (Anti-DDoS): предоставляет эшелонированную защиту от DDoS-атак на каналы, сетевую инфраструктуру и веб-ресурсы для обеспечения непрерывности бизнеса.

Сервис управления навыками ИБ (Security Awareness, SA): помогает тестировать и обучать сотрудников практической кибербезопасности, в том числе с помощью имитации фишинговых атак.

Сервис регистрации и анализа событий ИБ (Event registration and analysis, MSS ERA): регистрирует и анализирует события ИБ для защиты от массовых кибератак и обеспечения соответствия требованиям ФЗ-187 «О безопасности критической информационной инфраструктуры».

Сервис для защищенной удаленной работы: комплексное решение по организации безопасного удаленного доступа на базе сервиса UTM с использованием отечественных (ГОСТ) или зарубежных средств шифрования. Организация удаленного доступа возможна с помощью VDI-брокера, VDI-фермы или терминального сервера.

| Состав сервисов Solar MMS Защита от сетевых угроз (UTM) |

По количеству технологий киберзащиты экосистема Solar MSS на сегодня является лидером рынка. Предлагаемые решения помогают противостоять основным видам атак, фокусируясь на типичных для данной отрасли и организации угрозах. По словам директора департамента развития продуктов и сервисов MSS компании «Ростелеком-Солар» Сергея Дмитриева, онлайн-бизнесу точно нужен сервис защиты веб-приложений WAF, а для защиты офисных рабочих мест – спам-фильтр

Если же критически важно защитить от утечек ценные данные, хранящиеся в корпоративной информационной системе, нужно использовать сервис защиты почты (SEG).

| Для любого бизнеса также важна защита инфраструктуры с помощью межсетевого экрана (UTM), не лишней будет и защита магистральной сети с помощью сервиса Anti-DDoS. А для территориально-распределенной инфраструктуры стоит применять шифрование каналов связи в рамках услуги ГОСТ VPN. Также хорошо уже на начальном этапе провести аудит инфраструктуры с помощью сервиса VM (контроля уязвимостей), чтобы сразу определить «слабые места» корпоративной системы, – советует Сергей Дмитриев, директор департамента развития продуктов и сервисов MSS компании «Ростелеком-Солар». |

Помимо непосредственной защиты информации, Solar MSS помогает заказчику обеспечить соответствие требованиям законодательства. Например, №152-ФЗ «О персональных данных», который касается практически всех. В данном случае будут как нельзя кстати сервисы ГОСТ VPN и UTM, которые защищают внутреннюю инфраструктуру и хранящиеся в ней данные от злоумышленников, закрывая при этом задачи Complience. А решение MSS ERA ориентировано на выполнение требований закона «О безопасности КИИ» региональными компании госсектора, а также организациями из сфер здравоохранения и науки.

Есть и отраслевое регулирование, напоминает Дмитриев: «Например, для банковской сферы действует международный стандарт PCI DSS, в котором прописаны требования к сервисам, управляющим платежными картами. В этом случае нужна защита веб-приложений (WAF), а также сервис контроля уязвимостей VM».