Аудит скзи и криптоключей

Содержание:

- Причины ошибки криптографической службы?

- ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

- Отдельные почтовые клиенты с российской криптографией

- Отдельные браузеры с российской криптографией

- Программно-аппаратная криптозащита

- Облачная подпись

- ТИПОВАЯ МОДЕЛЬ УГРОЗ. ИНФОРМАЦИОННАЯ СИСТЕМА, ПОСТРОЕННАЯ НА БАЗЕ АРХИТЕКТУРЫ КЛИЕНТ-СЕРВЕР

- Настольные криптографические приложения

- Цель криптографии

- Российская криптография в фреймворках, платформах, интерпретаторах

- Что такое служба криптографии на Windows 10

- ТИПОВАЯ МОДЕЛЬ УГРОЗ. МОДУЛЬ ИНТЕГРАЦИИ

- Системы программной криптозащиты

- Двухключевые КА

- Обучение

- Особенности профессии

- История

Причины ошибки криптографической службы?

Если вы получили эту ошибку на своем ПК, это означает, что произошла сбой в работе вашей системы. Общие причины включают неправильную или неудачную установку или удаление программного обеспечения, которое может привести к недействительным записям в вашем реестре Windows, последствиям атаки вирусов или вредоносных программ, неправильному отключению системы из-за сбоя питания или другого фактора, кто-то с небольшими техническими знаниями, случайно удалив необходимый системный файл или запись в реестре, а также ряд других причин. Непосредственной причиной ошибки «Ошибка криптографической службы» является неспособность правильно выполнить одну из своих нормальных операций с помощью системного или прикладного компонента.

ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

Объект защиты, для которого применяется модель угроз (scope)

- Идентификации пользователей.

- Аутентификации пользователей.

- Авторизации пользователей.

- Протоколирования действий пользователей.

У1. Несанкционированное установление сеанса работы от имени легального пользователя

ПоясненияДекомпозицияПояснения У1.1.1.Пояснения У1.1.2.2.1.Пояснения У1.1.2.2.3.Пояснения У1.1.6.2.StuffCopПояснения У1.1.7.Пояснения У1.1.9.1.1Пояснения У1.1.9.3.туттутПояснения У1.1.9.4.устройствПояснения У1.1.9.5.атакиПояснения У1.1.9.6.атакиПояснения У1.1.9.7.атакиПояснения У1.1.10.Пояснения У1.1.11.

Отдельные почтовые клиенты с российской криптографией

| Платформы | Семейство Windows, GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | Вызов из JavaScript встроенных в браузер функций |

| TLS-ГОСТ | Встроен в библиотеку и поддерживается браузером |

| Форматы защищенных сообщений | PKCS#7, CMS |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Хранилища ключей | Браузерное хранилище, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов |

| Инсталляция | Программа установки, в целом, не требуются права системного администратор Portable. Например, запуск браузера с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | Mozilla ThunderBird от Лисси DiPost от Фактор ТС |

Отдельные браузеры с российской криптографией

На базе NSS

| Спецификация | NSS c использованием PKCS#11-токенов, программных и аппаратных |

| Платформы | Семейство Windows, GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | Вызов из JavaScript встроенных в браузер функций |

| TLS-ГОСТ | Встроен в библиотеку и поддерживается браузером |

| Форматы защищенных сообщений | PKCS#7, CMS |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Хранилища ключей | Браузерное хранилище, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов |

| Инсталляция | Программа установки, в целом, не требуются права системного администратор Portable. Например, запуск браузера с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | Mozilla FireFox, Chromium от Лисси Проект atoken от R-Альфа (Mozilla FireFox) КриптоFox (PKCS11-токен на базе КриптоПро CSP) |

- только одно приложение с российской криптографией — сам браузер

- обновление браузера

- переучивать пользователя на использование кастомного браузера

- сертификация (нет прецедентов)

- кроссплатформенность

- прозрачность использования для пользователя

- нет ограничений для разработчиков серверной части

- не требуется инсталляция, запуск с FLASH-памяти USB-токена

Программно-аппаратная криптозащита

Сочетает в себе лучшие качества аппаратных и программных систем СКЗИ. Это самый надежный и функциональный способ создания защищенных систем и сетей передачи данных. Поддерживаются все варианты идентификации пользователей, как аппаратные (USB-накопитель или смарт-карта), так и «традиционные» — логин и пароль. Программно-аппаратные СКЗИ поддерживают все современные алгоритмы шифрования, обладают большим набором функций по созданию защищенного документооборота на основе ЭЦП , всеми требуемыми государственными сертификатами. Установка СКЗИ производится квалифицированным персоналом разработчика.

Облачная подпись

| Платформы | Любая с браузером и выходом в Интернет. Метод аутентификации может накладывать ограничения |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Отправка документа на сервера, подпись документа на сервере, возврат подписи WEB API для интеграции в сторонние сервисы SOAP-интерфейс для интеграции в сторонние сервисы |

| Механизмы аутентификации | по протоколу аутентификации Рутокен WEB по SMS логин-пароль |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec, CADES |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Команднострочная утилита | Есть |

| Хранилища ключей | HSM, защищенная БД |

| Взаимодействие с USB-токенами | Существует возможность аутентификации в сервисе облачной подписи по токенам (КриптоПРО DSS и Рутокен WEB) |

| Примеры (ГОСТ) | КриптоПро DSS “Облачная” подпись СКБ Контур Сервис sign.me |

- строгая аутентификация в сервисе

- гарантии защиты закрытого ключа от НСД

- снижение безопасности системы -> ограничение применения

- кроссплатформенность, кроссбраузерность

- удобство для конечного пользователя — вообще ничего не надо устанавливать и настраивать

- удобная интеграция в информационные системы (WEB API)

ТИПОВАЯ МОДЕЛЬ УГРОЗ. ИНФОРМАЦИОННАЯ СИСТЕМА, ПОСТРОЕННАЯ НА БАЗЕ АРХИТЕКТУРЫ КЛИЕНТ-СЕРВЕР

Объект защиты, для которого применяется модель угроз (scope)

Архитектура

- «Клиент» – устройство, на котором функционирует клиентская часть информационной системы.

- «Сервер» – устройство, на котором функционирует серверная часть информационной системы.

- «Хранилище данных» — часть серверной инфраструктуры информационной системы, предназначенная для хранения данных, обрабатываемых информационной системой.

- «Сетевое соединение» — канал обмена информацией между Клиентом и Сервером, проходящий через сеть передачи данных. Более подробное описание модели элемента приведено в .

Ограничения

- Пользователь взаимодействует с информационной системой в рамках конечных промежутков времени, называемых сеансами работы.

- В начале каждого сеанса работы происходит идентификация, аутентификация и авторизация пользователя.

- Вся защищаемая информация хранится на серверной части информационной системы.

Пояснения

- журналов работы системы (logs).

- специальных атрибутов объектов данных, содержащих сведения об создавшем или изменившем их пользователе.

- <…> выполненные в рамках сеанса работы пользователя.

- <…> выполненные вне сеанса работы пользователя.

- Самим пользователем.

- Злоумышленниками.

| Элементы | Декомпозиция угроз | ||

|---|---|---|---|

| У1.1.1. | У1.1.2. | У1.2. | |

| Клиент | У1.1.1.1. | У1.1.2.1. | |

| Сетевое соединение | У1.1.1.2. | ||

| Сервер | У1.2.1. |

ДекомпозицияИИПояснения У1.1.2.2.2.

Настольные криптографические приложения

- подпись файла

- проверка подписи под файлом, в том числе построение цепочки и проверка списка отзыва, OCSP, проверка таймштампа

- зашифрование файла, в том числе для нескольких респондентов

- расшифрование файла

- поиск и выбор сертификата пользователя

- просмотр сертификата

- ведение базы сертификатов респондентов, интеграция со службой каталога (по протоколу LDAP) для поиска сертификата респондента

- генерация ключевой пары, формирование запроса на сертификат

- удаление ключевой пары

- импорт/экспорт сертификатов (корневых, пользовательских, респондентов)

- удаление сертификата

- КриптоАРМ

- КриптоНУЦ

- File-PRO, Admin PKI

- Блокхост ЭЦП

- Sign Maker

- ViPNet Crypto File

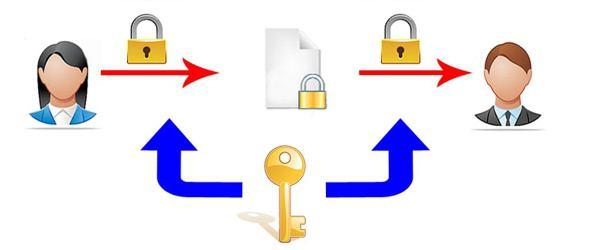

Цель криптографии

В отличие от традиционных способов тайнописи, криптография предполагает полную доступность канала передачи для злоумышленников и обеспечивает конфиденциальность и подлинность информации с помощью алгоритмов шифрования, делающих информацию недоступной для постороннего прочтения. Современная система криптографической защиты информации (СКЗИ) – это программно-аппаратный компьютерный комплекс, обеспечивающий защиту информации по следующим основным параметрам.

- Конфиденциальность – невозможность прочтения информации лицами, не имеющими соответствующих прав доступа. Главным компонентом обеспечения конфиденциальности в СКЗИ является ключ (key), представляющий собой уникальную буквенно-числовую комбинацию для доступа пользователя в определенный блок СКЗИ.

- Целостность – невозможность несанкционированных изменений, таких как редактирование и удаление информации. Для этого к исходной информации добавляется избыточность в виде проверочной комбинации, вычисляемой по криптографическому алгоритму и зависящая от ключа. Таким образом, без знания ключа добавление или изменение информации становится невозможным.

- Аутентификация – подтверждение подлинности информации и сторон, ее отправляющих и получающих. Передаваемая по каналам связи информация должна быть однозначно аутентифицирована по содержанию, времени создания и передачи, источнику и получателю. Следует помнить, что источником угроз может быть не только злоумышленник, но и стороны, участвующие в обмене информацией при недостаточном взаимном доверии. Для предотвращения подобных ситуации СКЗИ использует систему меток времени для невозможности повторной или обратной отсылки информации и изменения порядка ее следования.

Авторство – подтверждение и невозможность отказа от действий, совершенных пользователем информации. Самым распространенным способом подтверждения подлинности является электронная цифровая подпись (ЭЦП). Система ЭЦП состоит из двух алгоритмов: для создания подписи и для ее проверки. При интенсивной работе с ЭКЦ рекомендуется использование программных удостоверяющих центров для создания и управления подписями. Такие центры могут быть реализованы как полностью независимое от внутренней структуры средство СКЗИ. Что это означает для организации? Это означает, что все операции с электронными подписями обрабатываются независимыми сертифицированными организациями и подделка авторства практически невозможна.

Российская криптография в фреймворках, платформах, интерпретаторах

Microsoft.NET

Расширения классов

| Платформы | Microsoft.NET 2.0 и старше |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS, SOAP |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | Набор классов. Есть полностью “управляемые” реализации. Есть реализации на базе Crypto API 2.0 и CNG |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS аутентификация в SOAP-сервисах собственные механизмы аутентификации на базе ЭЦП случайных данных |

| TLS-ГОСТ | Встраивание |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec, SOAP (OASIS Standard 200401), S/MIME |

| Интеграция с браузером | ЭЦП и шифрование через MS Silverlight |

| Хранилища ключей | Реестр, UBS-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через Crypto API 2.0 |

| Приложения | Microsoft Lync 2010, Microsoft Office Forms Server 2007 и Microsoft SharePoint 2010, Microsoft XPS Viewer |

| Инсталляция | Microsoft. NET включен в состав Windows, начиная с Windows Vista. Поддержка российских криптоалгоритмов требует установки дополнительного ПО |

| Примеры (ГОСТ) | КриптоПро. NET (на базе КриптоПро CSP) |

JCP

| Спецификация | Java Cryptography Architecture, JavaTM Cryptography Extension, JavaTM Secure Socket Extension |

| Платформы | Sun Java 2 Virtual Machine |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Набор классов |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS |

| TLS-ГОСТ | Отдельный TLS-провайдер, реализованный на Java в соответствии со спецификацией JavaTM Secure Socket Extension |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (например, через Apache XML Security API), S/MIME; |

| Интеграция с браузером | ЭЦП/шифрование через Java-апплеты, загрузка апплетов через Java TLS |

| Интеграция со службой каталогов | с произвольным LDAP-каталогом |

| Мобильные платформы | Android |

| Хранилища ключей | Реестр, файлы, UBS-токены, MicroSD-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации криптоалгоритмов через PKCS#11 (в продуктах Java LCPKCS11 компании Лисси и в Java-провайдере для Рутокен ЭЦП компании Актив) |

| Инсталляция | Программа установки, требуются права системного администратора |

| Примеры (ГОСТ) | КриптоПро JCP, КриптоПро JTLS Signal-COM JCP, Signal-COM Java TLS LCJCE, LCJSSE, LCPKCS11 Java-провайдер для Рутокен ЭЦП Trusted Java |

Java-апплеты

habrahabr.ru/company/aktiv-company/blog/134890

- Апплет ЭТП «Стройторги» (реализован в соответствии с приведенной на схеме архитектурой)

- Система ДБО Бифит

JavaScript

habrahabr.ru/post/221857

- Нет ГОСТов

- Закрытый ключ находится в «хранилище браузеру», а не в отчуждаемом носителе

- Как подключать PKCS#11-совместимые устройства?

- кроссплатформенное, кроссбраузерное решение

- подпись на клиенте

- Поддержка PKI

- не требуется установка вообще ничего на клиент

Что такое служба криптографии на Windows 10

Служба криптографии нужна в некоторых ситуациях. В целом служба криптографии предоставляет три службы управления:

- службу баз данных каталога, которая подтверждает подписи файлов Windows и разрешает установку новых программ;

- службу защищенного корня, которая добавляет и удаляет сертификаты доверенного корневого центра сертификации с этого компьютера;

- службу автоматического обновления корневых сертификатов, которая получает корневые сертификаты из центра обновления Windows и разрешает сценарии, такие как SSL.

В случае остановки данной службы будет нарушена работа всех этих служб управления. В случае отключения данной службы будет невозможен запуск всех явно зависимых от нее служб.

По сути, эта служба проверяет подписи файлов Windows. Однако, Вы все равно можете получать окошко с предупреждением о не подписанном драйвере. Эта служба необходима для обновления Windows в ручном и автоматическом режимах, а также для инсталляции DirectX 9.0. Windows Media Player и некоторые .NET приложения могут требовать эту службу для функционирования некоторых функций.

ТИПОВАЯ МОДЕЛЬ УГРОЗ. МОДУЛЬ ИНТЕГРАЦИИ

Объект защиты, для которого применяется модель угроз (scope)

Архитектура

- «Сервер обмена (СО)» – узел / сервис / компонент информационной системы, выполняющий функцию обмена данными с другой информационной системой.

-

«Посредник» – узел / сервис, предназначенный для организации взаимодействия между информационными системами, но не входящий в их состав.

Примерами «Посредников» могут быть сервисы электронной почты, сервисные шины предприятия (enterprise service bus / SoA-архитектура), сторонние файловые сервера и т.д. В общем случае модуль интеграции может и не содержать «Посредников». -

«ПО обработки данных» – совокупность программ, реализующая протоколы обмена данными и преобразование форматов.

Например, преобразование данных из формата УФЭБС в формат АБС, изменение статусов сообщений в процессе передачи и т.д. - «Сетевое соединение» соответствует объекту, описанному в типовой модели угроз «Сетевое соединение». Некоторых сетевых соединений из тех, что представлены на схеме выше, может и не быть.

Примеры модулей интеграцииСхема 1. Интеграция АБС и АРМ КБР через сторонний файловый сервер«Сервера обмена со стороны АБС»«Сервера обмена со стороны АРМ КБР»«Посредник»«ПО обработки данных»Схема 2. Интеграция АБС и АРМ КБР при размещении общей сетевой папки с платежами на АРМ КБР«Посредник»Схема 3. Интеграция АБС и АРМ КБР-Н через IBM WebSphera MQ и осуществление подписи электронных документов «на стороне АБС»«Сервер обмена со стороны АБС»«Сервер обмена со стороны АРМ КБР»«Посредник»«ПО обработки данных»Схема 4. Интеграция Сервера ДБО и АБС через API, предоставляемый выделенным сервером обмена

- «Интернет Клиент-Банк» для физических лиц (ИКБ ФЛ);

- «Интернет Клиент-Банк» для юридических лиц (ИКБ ЮЛ).

«Сервер обмена со стороны ДБО»«Сервер обмена со стороны АБС»«Посредник»«ПО обработки данных»

Системы программной криптозащиты

Программные СКЗИ — это специальный программный комплекс для шифрования данных на носителях информации (жесткие и флеш-диски, карты памяти, CD/DVD) и при передаче через Интернет (электронные письма, файлы во вложениях, защищенные чаты и т.д.). Программ существует достаточно много, в т. ч. бесплатных, например, DiskCryptor. К программным СКЗИ можно также отнести защищенные виртуальные сети обмена информацией, работающие «поверх Интернет»(VPN), расширение Интернет протокола HTTP с поддержкой шифрования HTTPS и SSL – криптографический протокол передачи информации, широко использующийся в системах IP-телефонии и интернет-приложениях.

Программные СКЗИ в основном используются в сети Интернет, на домашних компьютерах и в других сферах, где требования к функциональности и стойкости системы не очень высоки. Или как в случае с Интернетом, когда приходится одновременно создавать множество разнообразных защищенных соединений.

Двухключевые КА

RSA

RSARSA-ключи генерируются следующим образом:

- Выбираются два различных случайных простых числа и заданного размера (например, 1024 бита каждое).

- Вычисляется их произведение , которое называется модулем.

- Вычисляется значение функции Эйлера от числа:

- Выбирается целое число ( ), взаимно простое со значением функции φ(n) . Обычно в качестве берут простые числа, содержащие небольшое количество единичных бит в двоичной записи, например, простые числа Ферма 17, 257 или 65537.

- Число называется открытой экспонентой (англ. public exponent)

- Время, необходимое для шифрования с использованием быстрого возведения в степень, пропорционально числу единичных бит в .

- Слишком малые значения , например 3, потенциально могут ослабить безопасность схемы RSA.

- Вычисляется число , мультипликативно обратное к числу по модулю , то есть число, удовлетворяющее сравнению:

Число называется секретной экспонентой. Обычно, оно вычисляется при помощи расширенного алгоритма Евклида. - Пара {} публикуется в качестве открытого ключа RSA.

- Пара {} играет роль закрытого ключа RSA и держится в секрете.

DSA

DSAПодпись сообщения выполняется по следующему алгоритму:

- Выбор случайного числа

- Вычисление

- Вычисление

- Выбор другого , если оказалось, что или

- Подписью является пара чисел

Проверка подписи выполняется по алгоритму:

- Вычисление

- Вычисление

- Вычисление

- Вычисление

- Подпись верна, если

Rabin

Генерация ключа:Генерация ключа

- выбираются два случайных числа p и q с учётом следующих требований:

- числа должны быть большими (см. разрядность);

- числа должны быть простыми;

- должно выполняться условие:.

- число n — открытый ключ;

- числа p и q — закрытый.

ШифрованиеРасшифровка

- Сначала, используя алгоритм Евклида, из уравнения находят числа и ;

- далее, используя китайскую теорему об остатках, вычисляют четыре числа:

P.S.имеются архивыP.P.S.Ссылка на сайтСсылка на блог

Обучение

Чтобы стать шифровальщиком, необходимо высшее профильное образование. Можно также получить высшее образование в области программирования, например, в: Санкт-Петербургском государственном университете, Санкт-Петербургском национальном исследовательском университете информационных технологий, механики и оптики, Национальном минерально-сырьевом университете «Горный».

Технические вузы Москвы: Российский государственный университет нефти и газа им. И. М. Губкина; Российский химико-технологический университет имени Д. И. Менделеева; Московский государственный технический университет им. Н. Э. Баумана (национальный исследовательский университет).

Особенности профессии

Для чего шифруют информацию? Для того, чтобы она не досталась противнику

Разумеется, это касается не всей информации, а только действительно важной и секретной. Шифр применяют, когда информацию нужно передать своим, но высока вероятность, что она попадёт в чужие руки

Её обязательно нужно защитить, например, при передаче по рации, по электронной почте. Другой вариант: информация хранится в секретной базе данных, но её всё равно зашифровывают на случай проникновения хакеров. «Ключ» от шифра есть только у посвящённых, допущенных к секрету. Информация может быть и военной, и дипломатической, и касаться государственной разведки. А может принадлежать какой-либо коммерческой структуре.

С военной информацией работают военные шифровальщики, если она касается международной разведки и контрразведки — это дело сотрудников ФСБ. В коммерческих структурах ею занимаются сотрудники отделов информационной безопасности.

Иногда шифровка довольно проста: с помощью условного знака, слова или фразы можно предупредить о каком-то событии. Все помнят знаменитый провал связного Штирлица на явочной квартире. Тогда профессор Плейшнер не обратил внимания на выставленный в окно горшок с цветком — предупреждение, что явка провалена, и ходить туда не нужно.

Однако настоящая, профессиональная шифровка не ограничивается одним условным знаком. Это система знаков, которой владеют как отправляющая, так и получающая сторона. «Алекс — Юстасу…», — по тому же фильму про Штирлица многие помнят, как может выглядеть шифровка.

Рядовой шифровальщик, как правило, не разрабатывает шифр самостоятельно, но умеет им пользоваться. По существу, он выполняет роль оператора: получает зашифрованный текст и, применяя «ключ», расшифровывает его. Или наоборот, шифрует для дальнейшей передачи. Каждый раз для передачи послания используется новый шифр. Рядовой шифровальщик берёт его из специального шифровального блокнота, который тщательно оберегается от посторонних.

Разработкой систем шифров, шифрующих программ занимаются криптографы. Для этой работы требуется высокая квалификация. Это же касается и работы криптоаналитика, специалиста по взлому шифров. Имена некоторых криптографов и разработчиков защитных программ широко известны. Среди них — Евгений Касперский, окончивший в своё время технический факультет Высшей краснознамённой школы КГБ (ныне Институт криптографии, связи и информатики Академии ФСБ России).

К минусам профессии шифровальщика можно отнести повышенную секретность

Если шифровальщик допущен серьёзным секретам государственной важности, он не вправе говорить о своей работе никому, даже о том, как именно называется его специальность и в какой структуре он работает. От его умения молчать, а также от его уровня квалификации могут зависеть успехи (или провалы) спецслужб

Если шифровальщик служит в Армии, то ещё несколько лет после службы он не может выезжать за рубеж.

Также весьма секретна информация коммерческая. В коммерческих структурах этот минус оборачивается плюсом: даже у рядовых шифровальщиков отдела информационной безопасности весьма высокие зарплаты.

История

19 октября 1949 года постановлением Политбюро ЦК ВКП(б) была создана Высшая школа криптографов, а при механико-математическом факультете Московского государственного университета постановлением Совета Министров СССР — закрытое отделение. В 1960 году на основе их объединения был создан 4-й (технический) факультет Высшей школы КГБ СССР.

10 мая 1962 года приказом Председателя КГБ было создано дневное отделение факультета с 5-летним сроком обучения. Возглавил факультет математик, криптограф и педагог И. Я. Верченко, совмещавший до января 1972 года должности начальника кафедры высшей математики факультета (с 5 июля 1962 года), начальника факультета (с мая 1963 года) и председателя Учёного совета по присуждению учёных степеней кандидата и доктора физико-математических и технических наук.

В 1992 году технический факультет Высшей школы был преобразован в Институт криптографии, связи и информатики (ИКСИ). Основными направлениями подготовки являются: криптография, прикладная математика, информатика и вычислительная техника, электронная техника, радиотехника и связь.

В составе ИКСИ действуют факультеты: прикладной математики, специальной техники, информационной безопасности и оперативно-технический факультет, кафедры естественнонаучного, специального профилей и английского языка, вечерняя физико-математическая школа, внебюджетная научно-исследовательская лаборатория.