10 самых известных хакеров и что с ними стало

Содержание:

- Материалы изготовления

- Идентификация стартовых функций

- Shark 2

- Компании, занимающиеся производством хайкеров

- 1.

- Создание стильного образа

- Digital Hazard

- Fate

- Операция «Облачный бункер»

- Копии виртуальных таблиц

- Дисквалификация

- Роберт Тэппэн Моррис

- Модные тенденции

- Как стать хакером с нуля

- 3.

- 10.

- 5.

- Esatto

- Идентификация чисто виртуальных функций

- Ботинки с меховой отделкой

- Заключение

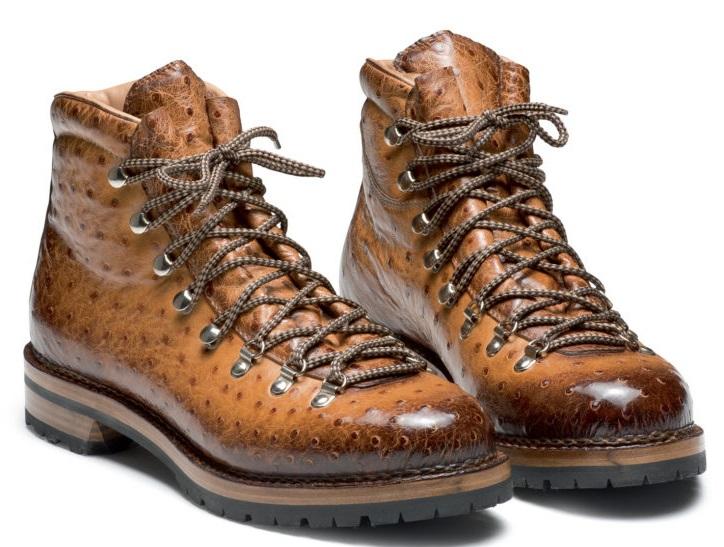

Материалы изготовления

Как только хайкеры превратились в городскую обувь, постепенно стали появляться всевозможные варианты ботинок. Производились спортивные, винтажные модели, даже из резины начали создавать такие изделия, но они оказались не особенно удобными. Наиболее востребованным остается классический вариант хайкеров, для изготовления которых применяется натуральная кожа. Они практичные, очень прочные. Внутренняя часть выполняется из кожи и шерсти, благодаря чему ботинки не пропускают внутрь холод, а стопе обеспечен комфорт. У обуви, изготовленной из синтетических материалов, качество невысокое, но внешний вид достаточно стильный. Такие изделия относительно дешевы, могут применяться только для города.

Прежде для хайкеров использовалась кожаная подошва. Такие ботинки оказались очень скользкими, поэтому не стали востребованными. В современных моделях для изготовления подошвы применяется вспененный каучук, также может использоваться резина.

Резина

Резина Натуральная кожа

Натуральная кожа Синтетический материал

Синтетический материал

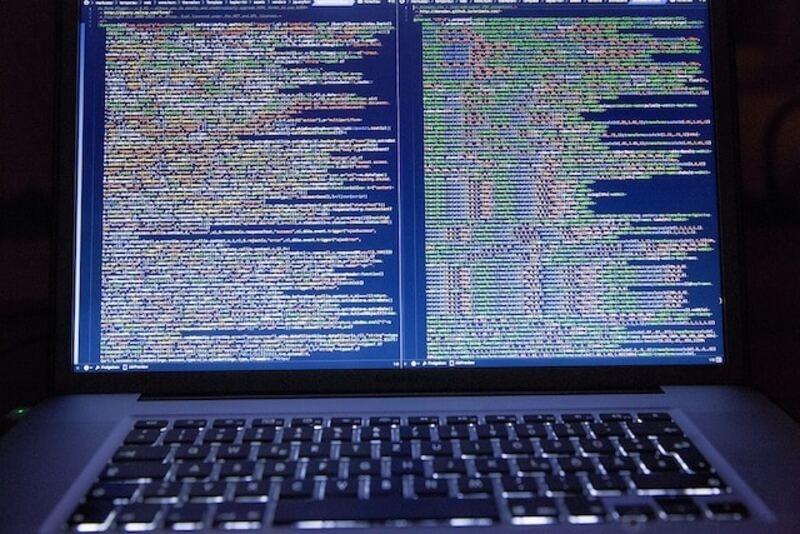

Идентификация стартовых функций

В подавляющем большинстве случаев стартовый код не представляет никакого интереса, и первой задачей при анализе становится поиск функции . Если компилятор входит в число «знакомых» IDA, она опознает автоматически, в противном же случае искать функцию приходится руками и головой.

Обычно в штатную поставку компилятора включают исходные тексты его библиотек, в том числе и процедуры стартового кода. Например, у Microsoft Visual C++ стартовый код расположен в файле . В нем содержится код для инициализации ASCII-версий консольных (main) приложений. В этой же папке лежат еще несколько файлов:

- — код из этого файла используется при старте консольных приложений с Unicode-символами;

- — вызывается при запуске Windows-приложений (WinMain) с поддержкой ASCII;

- — служит для запуска Windows-приложений с Юникодом.

После выполнения весьма небольшого блока кода управление из трех последних файлов передается в первый. У Embarcadero C++ Builder 10.3 (в девичестве Borland C++) все файлы со startup-кодом хранятся в отдельной одноименной директории. В частности, файлы, содержащие стартовый код для Windows-приложений, находятся в папке . Ее содержимое несколько похоже на тем, что имеется главный файл для запуска Win32-приложений — . Код из этого файла вызывают другие файлы, содержащие инициализации для подсистем на Win32: DLL, VCL, FMX (приложение FireMonkey, кросс-платформенная графическая подсистема). Если разобраться с исходными текстами, понять дизассемблированный листинг будет намного легче!

Embarcadero C++Builder. Начиная с этой версии у данной системы программирования появилась Community-редакция, которую можно халявно использовать целый год

А как быть, если для компиляции исследуемой программы использовался неизвестный или недоступный тебе компилятор? Прежде чем приступать к утомительному ручному анализу, давай вспомним, какой прототип имеет функция WinMain:

Обрати внимание: замещает. Во-первых, четыре аргумента — это достаточно много, и в большинстве случаев оказывается самой «богатой» на аргументы функцией стартового кода

Во-вторых, последний заносимый в стек аргумент — — чаще всего вычисляется на лету вызовом функции . То есть, если встретишь конструкцию типа , можно с высокой степенью уверенности утверждать, что следующая функция и есть . Наконец, вызов обычно расположен практически в самом конце кода стартовой функции. За ней бывает не более двух-трех «замыкающих» строй функций, например .

Компилили, компилим и будем компилить!

До сего момента мы компилили наши примеры из командной строки:

В результате мы получали строгий, очищенный от мишуры машинный код, после дизассемблирования которого в ассемблерном листинге отсутствовали какие бы то ни было комментарии и внятные названия функций. Теперь мы будем строить наши приложения прямиком из среды разработки (это по-прежнему Visual Studio 2017), чтобы при анализе кода использовать средства, предоставляемые самим компилятором. Мы уже достаточно поупражнялись и базовые конструкции языка высокого уровня можем определять с закрытыми глазами: на ощупь и по запаху!

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

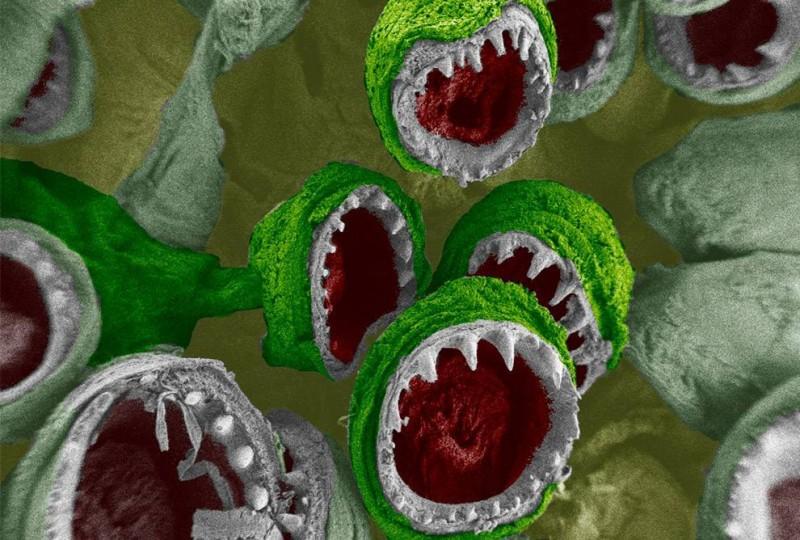

Shark 2

1000 $

Утилита позволяет создавать большинство видов вредоносного кода. Для этого не

требуются даже базовые навыки программирования, поскольку программа после

заражения компьютера подключается к предварительно указанному серверу и

открывает интерфейс, с помощью которого можно легко управлять действиямихакерского софта. Также интерфейс позволяет пользователю установить определенные

действия для процессов и сервисов, например, завершить указанные сервисы,

заблокировать сервер пользователя и т.д. Shark2 может сжимать вредоносный софт вUPX-пакеты, а также помогает ему завершать

свои процессы при обнаружении программ отладки (предназначенных для дешифровки

вредоносных кодов). Генерируемый код способен отображать всю информацию о

зараженной системе: процессор, оперативная память, установленный антивирус,

используемый браузер и др. Затем Shark 2 позволяет запускать в зараженной

системе различные утилиты, редактировать реестр или вносить изменения в хостовый

файл. В результате хакеры смогут перенаправлять пользователей на фишинговые или

зараженные веб-сайты.

Трояны, созданные с помощью данной утилиты, также способны делать скриншоты,

перехватывать аудио-потоки и записывать нажатия на клавиши.

Компании, занимающиеся производством хайкеров

Силуэт и богатая история подобных ботинок относят нас к непростой доле альпинистов и просто жителей горных районов. Без такой обуви там можно просто пропасть. Ее плюсы — прочность, долговечность и непромокаемость. Ее основной материал изготовления — кожа, ведь именно она вполне соответствует вышеназванным ключевым критериям. И если такие ботинки действительно готовы служить своему хозяину верой и правдой, то за них не жалко отвалить кругленькую сумму. Между прочим, некоторые хайкеры стоят по 1000$. Смотрели обновленный курс валюты? Да это же 60 000 рублей. Нехило, внушает, даже пугает. Кто-то плюнет и забудет про эти ботинки, а кто-то загорится. Решать как всегда самим. Но заказов на обувь хоть отбавляй, значит, своего клиента они давным-давно нашли.

1.

Джонатан Джеймс

История Джонатана Джеймса шокирующая и трагичная одновременно. Джеймс имел позорную награду быть первым юным преступником в американской истории, обвиненным в преступлениях, совершенных в киберпространстве. Ничего путного из его подлой карьеры так и не вышло, так как его нашли мертвым в возрасте 24 лет в собственном доме во Флориде в результате самоубийства при помощи выстрела в голову. Джеймс начал интересоваться компьютерами в возрасте шести лет, увлекшись ими к подростковому возрасту до такой степени, что его родители отобрали у него все электронные устройства, вернув их только после того, как он ушел из дома и отказывался возвращаться, пока ему не отдадут все обратно. Будучи подростком, Джеймс взломал компьютерную систему телефонной компании BellSouth и школьную электронную систему еще до того, как заняться такими делами плотнее, что вывело федеральных агентов на его след.

Джеймс оставил запасной вход на сервер Агентства по сокращению военной угрозы, что привело к разделению в Министерстве обороны США, и взломал систему, получив доступ почти к 3000 сообщений военных и информации с аккаунтов самих военных. Все усугубилось еще больше, когда стало известно, что этот молодчик завладел информацией не меньшей, чем коды ресурсов Международной космической станции, отвечающие за контроль обеспечения жизнедеятельности. В НАСА описывают эту информацию как отвечающую за «физическую обстановку на МКС, включающую контроль за температурой и влажностью в жилом пространстве». Стоимость решения этой проблемы составила 41 тысячу долларов. В 2000 г. в возрасте 16 лет Джеймса арестовали за этот грандиозный взлом. Наказание Джеймса состояло в испытательном сроке, продлившемся до его совершеннолетия. В 2007 г. Джеймс очень опасался, что его обвинят во взломе аккаунта универмага TJX, что и привело к его самоубийству в 2008 г.

Создание стильного образа

Хайкеры мужские и женские отлично подходят для различных экспериментов с одеждой. Можно создавать бесконечные комбинации с их использованием и придумывать, с чем носить стильные обувные изделия. Чаще всего хайкеры сочетают с джинсами и паркой. Первые при этом могут быть любыми по ширине и длине, но более стильно смотрятся такие, у которых можно подвернуть нижнюю часть штанин.

Неплохо смотрится женская обувь с легинсами, чиносами, джеггинсами. Парку в теплое время года можно успешно заменить толстовкой, рубашкой или бомбером. Сочетаний может быть множество, подбирать их надо в зависимости от погоды и ситуации. Модели, выпускаемые для женщин, имеют более изящные очертания – их можно надевать вместе с шортами или даже летними платьями. Модным эстеткам, обожающим романтический стиль, можно предложить сочетать такие ботинки с летящими нарядами или юбками, брючными костюмами, дамским смокингом.

Сейчас большинство молодых людей предпочитают выглядеть так, как будто они вернулись только что из леса или собираются туда: в грубых ботинках, джинсах, с рюкзаком. Стиль фьюжн в мужских ансамблях – это неожиданные решения, которые способны придать облику брутальность. Огромные хайкеры ботинки добавляют мужественности и выразительности своему владельцу.

Несмотря на то что нарочитая массивность и слегка агрессивная внешность ботинок отличается от привычной демисезонной обуви, хайкеры можно довольно удачно сочетать с самыми разными образами. На подиумах их носят со смокингами, простыми джинсами, кожаными брюками. У этих ботинок есть все шансы стать частью повседневного делового образа.

Digital Hazard

Потрясающий саундтрек, стильная пвсевдо-хакерская графика, интересный сюжет –

вот слагаемые успеха этой игры. Графика действительно стильная, можете смело

одевать очки и сниматься на фоне для семейного фотоальбома. Игра вполне осознано

напоминает Uplink – оформлением, подачей сюжета, стилистикой в конце

концов. Смотрится намного интереснее десятка кислотно-зелёных симуляторов,

преподносящих старую консоль в новых тапках. Всюду торчат ушиголливудской хак-клюквы,

но в данном случае это скорее плюс, позволяющий не работать за игрой, а

расслабляться и получать удовольствие.

Fate

Первое впечатление от игры – её разрабатывали суровые хакеры. Очень суровые.

Черная как полночь в угольной шахте консоль. Белые как кости в лунном свете

строчки кода. От этой «игры» хардкорные геймеры поседеют, а хакеры придут в

дикий восторг. С помощью Fate вполне можно обучить человека основам

безопасности Linux. Как понимаете, пройти её совсем не просто. Но тем

увлекательнее выглядит сам процесс.

Каждая логическая головоломка максимально приближена к реальности. Количество

консольных команд – наибольшее среди всех игр. Одно только количество руководств

по прохождения – сорок одно – свидетельствует о высоких требованиях к IQ геймера.

В ней нет гламурного блеска Uplink. В Fate вообще нет ничего от

модных тенденций. Я бы не рекомендовал эту игру для повседневного развлечения. С

ней вы сойдёте с ума. Но и удерживать вас не буду – ссылочка на игру

прилагается. Если рискнёте, оно того стоит.

Операция «Облачный бункер»

Современные тенденции оптимизации бизнеса создают новые векторы атак. К примеру, сейчас крайне популярны ИТ-услуги на аутсорсинге и облачные сервисы. APT10 и другие хакерские группы начинают использовать их в качестве отправной точки для проникновения на компьютеры жертв.

Стратегия APT10 включает в себя не только классический spear phishing, но и проведение атак через поставщиков услуг. В основном APT10 использует для этого утилиту удаленного администрирования PlugX. Она интересна тем, что устанавливает связь со своим C&C, используя зараженные серверы провайдеров ИТ-сервисов. PlugX закрепляется в системе, тестирует подключение и в случае успеха настраивает прокси через серверы доверенных поставщиков услуг, маскируясь под Corel Tools и другие популярные утилиты.

Таким способом удается избежать срабатывания IDS и блокировки файрволом, поскольку трафик к облачному серверу провайдера выглядит для них безобидно.

Использование ИТ-инфраструктуры управляемых услуг (Managed services providers, MSP) в качестве плацдарма для проведения APT стало особенно популярной схемой за последние два года. Специалисты подразделения Applied Intelligence компании BAE Systems расследуют их совместно с аудиторами PricewaterhouseCoopers. Упрощенная схема выглядит так.

APT10 и атака через MSP. Изображение: BAE/PwC

По данным BAE, за 2016–2017 годы арсенал APT10 существенно расширился. В нем появились троян Scorpion и бэкдор SNUGRIDE — два компонента, необходимые для ускорения первого этапа атаки и превращения ее в таргетированную.

Троян «Скорпион» впервые был замечен в 2016 году во время массированной атаки на японские организации. Он проводит профилирование жертвы, собирая имя компьютера, идентификаторы запущенных процессов, путь к переменной и версию Internet Explorer. Затем передает закодированную системную информацию на один из жестко прописанных адресов сервера управления (C&C), используя строку User-Agent. Также он может загружать и запускать на исполнение дополнительные вредоносные модули, подготавливая следующий шаг атаки.

Основная задача бэкдора SNUGRIDE — дропнуть обратный шелл для обхода NAT и файрволов. В случае успеха он связывается с командным сервером по HTTP, но все запросы отсылает зашифрованными AES. Ключ статический и хранится локально, поэтому единственная цель шифрования — сбить с толку IDS и прочие системы анализа трафика.

После выбора целей хакеры управляли зараженными компьютерами через другие бэкдоры — RedLeaves и QuasarRAT. Оба компонента были созданы APT10 на основе открытых проектов. Первый — доработанная напильником версия Trochilus, а последний — также модифицированная в APT10 «крыса», доступная с открытым исходным кодом на GitHub. Конфигурационный файл RedLeaves «зашифрован» — XOR с ключом 0x53. Обмен с командным сервером у него тоже «шифруется» — по RC4 с ключом 88888888. Обычно RedLeaves загружается через зараженную .DLL, пользуясь тем, что при запуске любой программы поиск нужных ей динамических библиотек начинается в том же каталоге. Он просто подменяет собой в каталоге IE или какую-то другую DLL’ку из набора стандартных.

В зависимости от наличия на зараженном компьютере других компонентов APT10 RedLeaves дополняет или заменяет их функциональность. Он также может собрать первичную информацию о жертве, установить обратный шелл, найти, переслать или удалить определенные файлы, сделать и отправить скриншоты, скачать и запустить другие зловреды по команде C&C.

Интересно, что для выполнения атаки через поставщиков услуг не использовались какие-то продвинутые методики. Все ограничивалось примитивным, но действенным набором старых трюков — подсунуть сотрудникам облачного провайдера файлы с двойным расширением (.doc.exe) или прислать ярлыки на зараженные файлы под видом документов в архиве.

Здесь наблюдается парадоксальная ситуация: чем больше компании инвестируют в ИБ, тем халатнее становятся их сотрудники. Они полагаются на дорогие средства защиты, считая, что продвинутые программно-аппаратные комплексы как-то сами собой, полностью автоматически отразят все атаки. Однако, как говорил Марк Раш из Computer Sciences: «Не существует устройства, которое запретит людям вести себя по-идиотски».

После совместных действий BAE, PwC и FireEye активность APT10 существенно снизилась. Однако аналитики сходятся во мнении, что это лишь очередное затишье перед бурей.

Копии виртуальных таблиц

Окей, для успешной работы, понятное дело, вполне достаточно и одной виртуальной таблицы, однако на практике приходится сталкиваться с тем, что исследуемый файл прямо-таки кишит копиями этих виртуальных таблиц. Что же это за напасть такая, откуда она берется и как с ней бороться?

Если программа состоит из нескольких файлов, компилируемых в самостоятельные obj-модули (а такой подход используется практически во всех мало-мальски серьезных проектах), компилятор, очевидно, должен поместить в каждый obj свою собственную виртуальную таблицу для каждого используемого модулем класса. В самом деле, откуда компилятору знать о существовании других obj и наличии в них виртуальных таблиц?

Вот так и возникают никому не нужные дубли, отъедающие память и затрудняющие анализ. Правда, на этапе компоновки линкер может обнаружить копии и удалить их, да и сами компиляторы используют различные эвристические приемы для повышения эффективности генерируемого кода. Наибольшую популярность завоевал следующий алгоритм: виртуальная таблица помещается в тот модуль, в котором содержится реализация первой невстроенной невиртуальной функции класса.

Обычно каждый класс реализуется в одном модуле, и в большинстве случаев такая эвристика срабатывает. Хуже, если класс состоит из одних виртуальных или встраиваемых функций. В этом случае компилятор «ложится» и начинает запихивать виртуальные таблицы во все модули, где этот класс используется. Последняя надежда на удаление «мусорных» копий — линкер, но и он не панацея. Собственно, эти проблемы должны больше заботить разработчиков программы (если их волнует, сколько памяти занимает программа), для анализа лишние копии всего лишь досадная помеха, но отнюдь не непреодолимое препятствие!

Дисквалификация

Впервые в профпригодности Митника усомнился известный специалист по компьютерной безопасности Цутому Шимомура (Tsutomu Shimomura). Кевин Митник 27 декабря 1994 года проник на компьютер японского ученого и оставил ему оскорбительное аудиопослание.

Обидевшийся самурай поклялся отомстить и разослал по ньюсгруппам приманку для хакера — запись голоса с оставленного ему сообщения, на которую и откликнулся Митник. Проанализировав пути, Шимомура вычислил, что Кевин Митник находится в районе города Ралейх в Северной Каролине, и возглавил группу ФБР по выслеживанию хакера. В результате 15 февраля 1995 года Митника удалось арестовать, он предстал перед судом и получил пять лет тюремного заключения, а после освобождения в 2000 году ему в течение трех лет было запрещено пользоваться интернетом и любыми видами беспроводных коммуникаций.

«Интернет — это тот же телефон. Быть отключенным от него ужасно, — посетовал Митник уже после снятия запрета. — А правительство США запрещало мне пользоваться даже электронным туалетом». Видеозапись первого посещения интернета Кевином Митником после в общей сложности восьмилетнего запрета сохранилась на сервере YouTube.

Митник никогда не претендовал на звание самого технически подкованного хакера. Выступая в Конгрессе США, он заявил, что получал неавторизованный доступ к компьютерным системам некоторых из крупнейших корпораций на планете и успешно проник в самые защищённые компьютерные системы, используя «человеческий фактор». Кевину Митнику принадлежит фраза, быстро ставшая крылатым выражением: «Для человеческой глупости нет патча».

Как утверждает сам Митник в своей книге «Искусство обмана» (The Art of Deception), Маркофф создал миф, не соответствующий действительности, и заработал на этом миллион долларов, издав книгу о его жизни. В доказательство своих слов Митник указывает на то, что журналист New York Times приводил факты без ссылки на источник полученной информации.

По словам Митника, сведения о его хакерской квалификации сильно преувеличены и являются не более чем мифом. Впрочем, это не мешает ему зарабатывать деньги на консалтинге в сфере обеспечения информационной безопасности. После освобождения Кевин Митник открыл компанию Mitnick Security Consulting, специализирующуюся на оказании соответствующих услуг.

Кроме того, сайт Митника взламывают уже не первый раз. В январе 2003 года, спустя неделю после того, как Кевину снова было разрешено пользоваться интернетом, хакер BugBear сломал сайт DefensiveThinking.com, чтобы показать всему миру квалификацию Митника и не заслуженность закрепившегося за ним звания лучшего хакера.

Спустя месяц DefensiveThinking.com снова был взломан, но на этот раз, чтобы попытаться устроиться на работу в компанию Митника. Хакеры даже устраивали конкурс, чье сообщение дольше провисит на сайте Митника после взлома.

Очередной взлом сайта Митника вряд ли можно считать дисквалификацией хакера, которому пора отправиться на заслуженный отдых, поскольку Кевин Митник «взламывал», прежде всего, человеческий мозг и считает именно его наиболее уязвимым местом в надежности любой системы компьютерной безопасности.

Владимир Борзыкин

Роберт Тэппэн Моррис

Роберт Тэппэн Моррис родился в 1965 году и прославился в качестве создателя первого сетевого компьютерного червя. Детище хакера смогло в 1988 году парализовать работу 6 тысяч компьютеров в США.

Программа-червь проникала в чужие сети и компьютеры, интенсивно размножаясь, портя при этом файлы и программы.

Червь Мориса пытался подобрать пароль к зараженным машинам, используя словарь из популярных слов. Его атака буквально парализовала сеть ARPANET, после чего в системы безопасности были внесены существенные изменения. В июле 1989 года Моррис был арестован и стал первым осужденным за компьютерное мошенничество.

Сам хакер заявил, что создал червя лишь для того, чтобы сосчитать количество компьютеров в сети. Однако суд счел такие доводы неубедительными, тем более что «невинные» действие нанесли ущерб в полмиллиона долларов. Хакеру был присуждено 3 года условного заключения и 400 часов общественных работ вместе со штрафом в 10 тысяч.

Сейчас Моррис работает в Массачусетском технологическом институте, являясь там профессором в области информатики и электроники. Можно утверждать, что со своим прошлым Роберт окончательно распрощался, ведь неслучайно именно его назначили руководителем исследований в Национальном Центре Компьютерной безопасности.

Модные тенденции

Обувь нужно выбирать в зависимости от области применения. Классический вариант ботинок – темные кожаные изделия с рифленой подошвой – можно носить везде, и он всегда в моде. Если их предполагается использовать в относительно комфортных условиях большого города, можно обзавестись замшевой стилизованной моделью.

Ботинки хайкеры надеваются быстро и без затруднений. Отверстия для шнурков выполняются в виде полукольца, приклепанного к поверхности. Наверху берцев ботинки снабжены мягкой вставкой – она нужна для того, чтобы нога во время путешествий не натиралась.

Для мужчин

Мужские хайкеры носят в межсезонье, в очень холодную погоду. Зимние и демисезонные модели не отличаются большим разнообразием. Чаще мужчины выбирают широконосые ботинки с рифленой подошвой. Предпочитают темные цвета, классический черный, не меньшей популярностью пользуется терракотовый. Последние годы в тренде мужская обувь с резиновой подошвой.

Для женщин

Женщины нередко надевают на ноги те же модели, что и мужчины. Особые любительницы «городского» стиля в одежде могут выбрать ботинки, снабженные каблуком, выполненные в экстравагантном цвете. У женщин популярны все те же оттенки, что и у мужчин. Кроме них можно встретить бежевые, сливовые модели, комбинированные варианты.

Как стать хакером с нуля

Сейчас вас за руку в неизведанный путь поведет специалист по веб безопасности. Далее с его слов.

Я получаю много писем о том, как стать хакером. «Я начинающий во взломе, что мне сделать для повышения своего уровня?» Или «Я хочу иметь возможность взломать учетную запись моего друга в вк» — вот некоторые из наиболее частых вопросов.

В этой статье я попытаюсь ответить на эти и другие вопросы. Я дам подробные технические инструкции о том, как начать работу новичку и как развиваться. Где можно получить больше знаний и опыта в этой области. Взлом это навык. И вы должны помнить, что если вы хотите научиться взламывать исключительно ради удовольствия. Например, ломать ученые записи в соц. сетях или электронную почту вашего друга, то сразу скажу — не выйдет.

Правильный подход к изучению хакерста должен основываться на большом желании стать лучше в сфере технологий. Только из-за вашего увлечения технологиями и вашего желания быть экспертом в области компьютерных систем. Пришло время изменить ваш мир вокруг.

Первые шаги хакера

Прежде всего, давайте просто согласимся с тем, что говорить «Карьера в кибербезопасности» немного похоже на высказывание «Карьера в банковской сфере», то есть это общий термин, который включает в себя десятки ниш в отрасли. В области кибербезопасности мы можем, например, говорить о цифровой криминалистике как о карьере или о обнаружении вредоносного / программного обеспечения, аудите, тестировании, социальной инженерии и многих других карьерных путях. Каждая из этих подкатегорий в области кибербезопасности заслуживает отдельного обсуждения, но для давайте сосредоточимся на некоторых общих требованиях, которые нужны всем, прежде чем приступить к успешной карьере в области ИТ-безопасности.

Если у вас нет опыта , не волнуйтесь. Мы ВСЕ должны были начать где-то, и мы ВСЕ нуждались в помощи, чтобы добраться туда, где мы находимся сегодня. Никто не остров, и никто не рождается со всеми необходимыми навыками. Period.OK, так что у вас нулевой опыт и ограниченные навыки … Мой совет в этом случае заключается в том, что вы учите себя некоторым абсолютным основам.

Давайте начнем эту вечеринку.

3.

Гамза Бенделадж

Гамза Бенделадж – экстраординарный хакер, великий меценат за чужой счет и самый ужасный кошмар всех банкиров. Хакер с особым мировоззрением, обладающий особыми навыками, один из алжирских создателей трояна SpyEye, который смог украсть шокирующие 400 миллионов долларов у 17 различных банков в США. После того как Бенделадж похитил удивительное количество средств, он начал свою миссию и, как сообщается, пожертвовал всю наличность Африке и Палестине. Конечно, на этом история не заканчивается.

Программное обеспечение SpyEye было выставлено на продажу, куплено другими хакерами и сделано частью «ботнета», расширяющего радиус воздействия. 23 апреля 2016 года Гамза Бенделадж был приговорен к 15 годам тюрьмы за свои «фокусы». Некоторые считали этого киберпреспупника, также известного как «Улыбающийся Хакер», героем, но другие, кто имел более точное представление о его действиях, признавали его нарушителем спокойствия. Его работа, судя по описаниям, вызвала финансовую потерю в один миллиард долларов во всем мире.

10.

Impact Team

Будучи не отдельным хакером, а группой единомышленников, выполняющих роль «виртуальных линчевателей», Impact Team ответственна за распространение личных секретов, которые могли бы разрушить браки. Что ж, справедливости ради надо сказать, что эти браки уже были изрядно потрепаны. В 2015 году Impact Team взломала печально известный внебрачными связями сайт знакомств Ashley Madison. Хакеры заявили о краже более 10 гигабайт пользовательских данных, в том числе имен, адресов и данных о кредитных картах пользователей Ashley Madison, а также сведений об их извращенных фантазиях.

Impact Team объяснила, что выступает против услуг, предоставляемых сайтом Ashley Madison, наряду с сайтом Established Men, чьим владельцем является Avid Life Media. Именно это и стало причиной взлома и последующего шантажа. В обмен на возврат личных данных хакеры потребовали закрыть компанию. Деятельность ни одного из сайтов, однако, не была приостановлена, и вскоре члены Impact Team обнародовали личную информацию клиентов, что позволило супругам, работодателям и многим другим узнать об их попытках завести интрижку на стороне.

Интересности

6 ноября, 2019

617 просмотров

5.

Джеймс Дженсон Анчета

В январе 2006 года хакеру из Дауни, штат Калифорния, который атаковал личные аккаунты и даже американские военные объекты, был вынесен приговор после федеральных расследований, которые привели к порогу его дома. Будучи всего 20 лет от роду, Джеймс Дженсон Анчета использовал ботнеты, чтобы получить контроль над шокирующим количеством компьютеров – сотнями тысяч, на самом деле. Мужчина также заразил машины, расположенные на военных объектах США. Жуткая форма взломов, запущенных Анчетой, включала в себя получение прибыли, используя компьютеры обычных людей для проведения спам-атак и выпуска массовой всплывающей рекламы.

По закону Анчета должен был получить 50 лет заключения, но провел в тюрьме всего 60 часов, после чего был конфискован его БМВ и изъято более 58000 долларов прибыли от взлома, еще он заплатил 15000 долларов в качестве компенсации федеральному правительству Соединенных Штатов за заражение военных компьютерных установок. 9 мая 2006 года он был признан виновным в четырех уголовных преступлениях за нарушение раздела 1030 Кодекса Соединенных Штатов (мошенничество и связанная с ним компьютерная деятельность).

Esatto

Фирма, которой руководит выходец из Украины. Всю сознательную жизнь он занимался сапожничьим промыслом, устроился в свое время в «Esatto», после чего ее же со временем и возглавил

Производство ведется строго по запросам клиента, важно принимать во внимание особенности строения его ноги, стопы, чтобы ни в коем случае не создать обувь, которая будет ему мешать при ходьбе. Так что работа не начинается до тех пор, пока не будет сделан слепок с обеих ваших ног. Ценный совет от производителя — чем темнее кожа, тем лучше ее качество, поэтому обращайте внимание на такие порой незаметные моменты при выборе обуви, которая может стать потенциально вашей

Ценный совет от производителя — чем темнее кожа, тем лучше ее качество, поэтому обращайте внимание на такие порой незаметные моменты при выборе обуви, которая может стать потенциально вашей.

Идентификация чисто виртуальных функций

Если функция объявляется в базовом, а реализуется в производном классе, она называется чисто виртуальной функцией, а класс, содержащий хотя бы одну такую функцию, — абстрактным классом. Язык C++ запрещает создание экземпляров абстрактного класса, да и как они могут создаваться, если по крайней мере одна из функций класса не определена?

В стародавние времена компилятор в виртуальной таблице замещал вызов чисто виртуальной функции указателем на библиотечную функцию purecall, потому что на стадии компиляции программы он не мог гарантированно отловить все попытки вызова чисто виртуальных функций. И если такой вызов происходил, управление получала заранее подставленная сюда purecall, которая «ругалась» на запрет вызова чисто виртуальных функций и завершала работу приложения.

Однако в современных реалиях дело обстоит иначе. Компилятор отлавливает вызовы чисто виртуальных функций и банит их во время компиляции. Таким образом, он даже не создает таблицы виртуальных методов для абстрактных классов.

Реализация вызова виртуальных функций

В этом нам поможет убедиться следующий пример (листинг примера PureCall):

Результат его компиляции в общем случае должен выглядеть так:

Чтобы узнать, какой метод вызывается инструкцией , надо сначала перейти в таблицу виртуальных методов класса (нажав Enter):

а отсюда уже в сам метод:

В дизассемблерном листинге для x86 IDA сразу подставляет правильное имя вызываемого метода:

Это мы выяснили. И никакого намека на purecall.

Хочу также обратить твое внимание на следующую деталь. Старые компиляторы вставляли код проверки и обработки ошибок выделения памяти непосредственно после операции выделения памяти, тогда как современные компиляторы перенесли эту заботу внутрь оператора :. После пролога функции командой выполняется безусловный переход на код для выделения памяти:

Проверяем результат операции:. Если выделение памяти провалилось, переходим на метку , где еще раз пытаемся зарезервировать память:

После пролога функции командой выполняется безусловный переход на код для выделения памяти: . Проверяем результат операции: . Если выделение памяти провалилось, переходим на метку , где еще раз пытаемся зарезервировать память:

Если эта попытка тоже проваливается, нам ничего не остается, как перейти по метке , обработать ошибки и вывести соответствующее ругательство.

Ботинки с меховой отделкой

Этот вариант подойдет вам, если вы не готовы идти на компромиссы с какими-то там меховыми стельками. Главное при выборе ботинок на меху – не прогадать с размером. Берите те, что сидят на ноге достаточно плотно: в процессе носки мех примнется и вам перестанет казаться, что ботинки малы

И да, с меховой отделкой важно знать меру. Иначе мы бы просто порекомендовали вам унты

Santoni, 34 150 руб. на tsum.ru

Premiata, 30 800 руб. на tsum.ru

HDSN Baracco, 43 750 руб. на tsum.ru

Вероятно, вам также будет интересно:

Обувь на толстой подошве – то, без чего вам не обойтись этой зимой

Модные шапки 2018-2019: вот головные уборы, которые вы будете носить этой зимой

Как герои стритстайла носят вязаные шапки

Фото: пресс-материалы

Заключение

Обучайте себя ежедневно: читайте статьи, рецензии, видео или презентации, изучайте сайты, которые я показал вам выше в статье, находите другие полезные ресурсы.

Поставьте себе цель! Прежде чем продолжить, убедитесь, что знаете к чему идете.

Иди по тропинке, по которой никто не идет. Не будь обычным чуваком. Думай о том, что упустил разработчик, думай, на что нацелены обычные разработчики, чтобы понять их просчеты. Разумеется, если ты хочешь этим заниматься.

Поиск уязвимостей — это творческая профессия, больше скажу, вы сыщик во всем этом деле.

После того, как нашли уязвимость лучше сказать о ней владельцу сайта или приложения. По возможности, постарайтесь получить хорошее вознаграждение.

Не стоит портить кому-то бизнес, ничего хорошего из этого не выйдет. Будьте добрее, и находите выгоду не в ущерб другим.

И да! Инфа на YouTube в оснвоном конкретная лажа, не забывайте об этом!